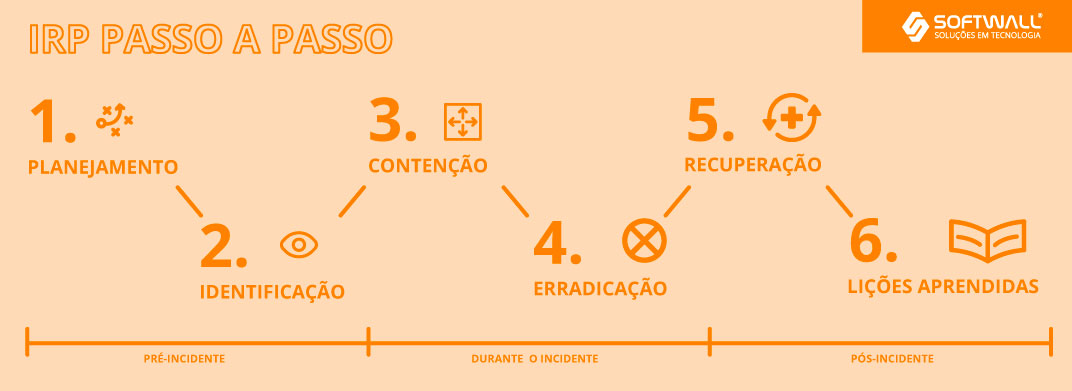

O plano de respostas a incidentes de TI, também conhecido como Incident Response Plan (IRP) do inglês, trata o passo a passo de como ir do planejamento, até tratativas e pós-incidentes, importantes em um cenário em que os ataques estão cada vez maiores e mais complexos e as leis, como a LGPD, tem olhado para esses incidentes.

Com a tecnologia se aprimorando, se modificando e se aplicando em diversas frentes de negócios, e em vários níveis de manipulação de informações, a segurança de dados se torna uma grande preocupação, principalmente em relação as empresas que armazenam e tratam essas informações. Por isso, a segurança da informação e privacidade de dados nunca esteve tão em alta, tanto pela digitalização de vários processos, quanto pelas leis e sanções que podem ser aplicadas em um vazamento, como rege a LGPD.

Segundo um estudo publicado pelo MIT (Massachusetts Institute of Technology), os ataques e vazamentos de dados, no Brasil, aumentaram cerca de 493%, por isso, deve se intensificar e reforçar a estratégia de proteção de dados, não somente quando um incidente de TI ocorre, mas todo o trabalho preventivo para que, em qualquer evento, a equipe de segurança já esteja ciente de todo o processo de mitigação de um ataque.

Acompanhe nosso artigo e saiba como elaborar um Plano de Resposta a Incidentes (IRP), mas antes, você sabe o que é um incidente de segurança TI?

O que é um incidente de segurança de TI?

Por definição, um incidente é um acontecimento capaz de alterar a ordem das coisas ou de acontecimentos, que podem gerar danos materiais, pessoais, físicos, financeiros e que ocorre de modo não intencional.

Um incidente de segurança de TI ocorre quando são violado algum dos pilares da segurança da informação, que são: confidencialidade, integridade e disponibilidade. Isso se aplica a todas os incidentes de TI, também os relacionados a dados, sejam eles corporativos ou pessoais, o que muda são as tratativas que cada um pode ter.

Segundo o Guia de Respostas a Incidentes do Governo Federal, um incidente de segurança com dados pessoas é qualquer evento em que seja confirmado algum tipo de violação a segurança de dados pessoais, como acesso não autorizado, acidental ou ilícito que comprometa ou resulte em destruição, perda ou vazamento, também a utilização de forma ilícita, com isso, podemos iniciar já o tratamento disso com base na LGPD.

LGPD + PRI

No artigo 46 da LGPD, se estabelece que os envolvidos no tratamento devem adotar medidas de segurança da informação, sejam elas técnicas e/ou administrativas para proteção de dados, garantindo as medidas de seguridade, desde o planejamento do produto, serviço ou solução até a execução.

Lei n° 13.709/2018 (LGPD) – Art. 46:

“O agente de tratamento de dados pessoais, poderá sofrer sanções administrativas ou civis caso não cumpra com suas obrigações legais expostas na LGPD. A Incorreta ou inadequada gestão de incidentes pode suscitar tais penalidades.”

Ainda, em seu Art. 50, parágrafo 2, inciso 1, sugere algumas etapas que devem ser realizadas para a implementação de um plano de governança em privacidade, que esteja alinhado com os planos de resposta a incidentes de TI, sendo eles:

a. Avaliar internamente o incidente

b. Comunicar ao encarregado

c. Comunicar ao controlador

d. Comunicar à ANPD e ao titular de dados pessoais

e. Comunicar à ETIR do órgão

f. Comunicar ao CTIR GOV

g. Emitir o relatório final

Claro que esse é um plano genérico, que não diz respeito ao planejamento antes do incidente e não possui uma tratativa interna de erradicação, contenção e não atende as lições aprendidas que podem fazer com que novos incidentes de TI sejam tratados com mais eficiência, mas é aí que o plano de respostas a incidentes de TI entra, confira!

O que é e para que serve um plano de resposta a incidentes de TI (PRI)?

O plano de respostas a incidentes de TI nada mais é que um documento contendo todo o planejamento para cada tipo de equipe ou incidente de TI provindo dos canais que podem ser fontes de ataques e vazamento de dados, sejam eles amplamente conhecidos, como e-mails, ou até algo mais específico da organização, como uma solução de intranet implantada.

No entanto, independente da sua aplicação, ele deve seguir algumas regras. Confira as etapas do plano de respostas a incidentes de TI.

As 6 etapas de um plano de respostas a incidentes de TI

1. Planejamento

Analisar, prever e identificar os possíveis cenários de violação de dados, já pensando nas ações que podem ser tomadas em caso de incidentes de TI, para assim se ter um plano com ações previamente mapeadas, garantindo um plano de identificação e contenção para já iniciar as tratativas de solução do evento.

Nesse momento, é importante definir quais serão as formas de monitoramento dos endpoints, qual será a equipe designada a tratar os incidentes mapeados e quais ações serão tomadas para mitigar o incidente.

2. Identificação

Se no planejamento são definidas as formas de monitoramento, aqui, na identificação é então usado o monitoramento de ativos de TI para detectar qualquer padrão de comportamento anormal de um endpoint, seja um recurso em rede ou em cloud, e-mail, dispositivos, servidores, softwares ou rede interna. Tudo pode ser utilizado como indicador, correlacionando dados para se ter uma identificação rápida e precisa de eventos que podem levar a um incidente de TI.

Muito disso está relacionado ao Security Operations Center, que pode tomar ações preventivas, de maneira automatizada, com base em comportamentos a partir de uma big data ou configurados pela equipe interna de segurança da informação.

3. Contenção

Na contenção, temos então a mitigação do ataque para reduzir os possíveis danos do ataque ou incidente de TI. Aqui, ainda, é evitado ao máximo perder provas ou evidências do incidente, auxiliando assim a identificação de futuros padrões de ataques baseado em comportamento e padrões.

A contenção deve ser a curto prazo para incidentes que estão ocorrendo, mas também podem ser de longo prazo, como o restauro de backup de um grande período para voltar à normalidade das operações corporativas.

Nessa etapa são envolvidas várias equipes e cargos, como os colaboradores internos, os encarregados de proteção de dados e toda a parte jurídica e burocrática para acionar a Agência Nacional de Proteção de Dados (ANPD).

4. Erradicação

Após o incidente ter sido tratado e contido (fase 3), é iniciado então o processo para erradicação da ameaça/vulnerabilidade, analisando e tratando o que for necessário para evitar que novos ataques, com o mesmo padrão, sejam repetidos no ambiente de TI.

As vulnerabilidades podem ir de autenticação, já que grande parte dos ataques são realizados com sucesso devido a política de senhas fracas, até configurações avançadas de sistemas que foram afetados com o ataque.

5. Recuperação

Para a recuperação ocorrer, de fato, é necessário que todos os sistemas e acessos sejam reestabelecidos, mas também que as vulnerabilidades e brechas de segurança sejam sanadas, mesmo as que podem não ter sido identificadas nas etapas de planejamento e erradicação.

Geralmente, é feita mais de uma varredura de todo o sistema e ambiente, para assim chegarmos em uma conclusão de que o sistema está plenamente funcional após um incidente de TI.

6. Lições Aprendidas

Mapeamento e documentação de todo processo, passando por todas as etapas do plano de resposta a incidentes, para que assim, todos os dados coletados sejam utilizados para que, quando e se ocorrerem novos eventos, eles sejam mitigados logo no início do processo, permitindo mais inteligência e segurança proativa para todo o ambiente de TI e empresa.

Todos os logs, dados de correlação, alertas, histórico de ferramentas, equipe, tudo pode ser tratado como dado para ser consolidado em um posterior relatório de todas as ações que foram tomadas.

É aqui também que são avaliados os processos e medidas tomadas, para que tudo esteja sempre bem otimizado, gerando bons indicadores para a área de TI e segurança de dados, já que ela atende todos os departamentos de uma corporação.

Compreendendo todas essas etapas em conceito, você já pode colocar em prática o plano de resposta a incidentes de TI na sua empresa!

O SOC + Plano de resposta a incidentes de TI

O Security Operations Center pode atuar de maneira proativa na gestão de eventos e incidentes de TI. Com base em alertas, é possível que os ataques sejam identificados logo no início da sua execução, permitindo uma resposta mais ágil, logo, menos perdas e danos para sua empresa.

Para saber mais sobre o SOC, clique aqui 😊

Implementando um plano de resposta a incidentes de TI com a Softwall

Aqui na Softwall fazemos toda a etapa preventiva e corretiva, mapeamos processos, vulnerabilidades e ferramentas para que elas estejam sempre de acordo com o que seu negócio precisa. Com o nosso Red Team, fazemos a análise de vulnerabilidades e pentest com a intenção de sanar as vulnerabilidades encontradas no ambiente de TI.

Com o nosso Blue Team, você consegue monitorar todos os seus ativos de TI, permitindo que seu plano de resposta a incidentes de TI seja mais efetivo, ágil e que realmente faça a diferença no seu ambiente e empresa.

Entre em contato com a Softwall e veja como podemos aprimorar toda sua segurança de TI e dados, afinal, sua segurança é o nosso objetivo!

SOFTWALL – Em Curitiba e Região – Paraná:

Telefone: (41) 3153-5090

E-mail: comercial@softwall.com.br

Também em Balneário Camboriú e Região – Santa Catarina:

Telefone: (41) 3153-5090

E-mail: comercial@softwall.com.br

“Sua segurança é o nosso objetivo”