Perda de dados é uma das maiores ameaças à negócios segundo aos empresários consultados na pesquisa realizada pela Allianz Risk Barometer. Cerca de 64% dos entrevistados responderam que o vazamento ou perda de informações cruciais dos negócios podem comprometer e até extinguir uma empresa do mercado.

Com isso, vemos que ferramentas de proteção de dados são essenciais, principalmente quando fazem parte de uma estratégia maior de segurança, por isso a centralização de soluções de segurança promovida pelo SOC garante que seus recursos de segurança de TI sejam efetivos e atuem de forma proativa quando houver uma tentativa de ataque em sua empresa.

Muito se fala sobre o que é o SOC, seus benefícios, vantagens e porque de sua empresa implementar, mas pouco se fala em como o SOC atua, de fato, na proteção de sua empresa, ambiente de TI e dados. Mas antes, veja os principais benefícios de se ter um SOC implementado.

SOC, seus principais benefícios e vantagens

- Monitoramento contínuo de todo o ambiente de TI, dispositivos e recursos

- Resposta a incidentes de maneira proativa

- Redução do tempo de resposta a incidentes de quando é detectado até a ação de bloqueio e remediação

- Centralização de dispositivos e soluções de segurança de TI

- Maior proteção contra vazamento de dados

- Identificação de padrões de comportamento de dispositivos e recursos de TI

- Mais transparência na gestão da segurança da informação e operações de segurança

- Otimização de tempo e produtividade da equipe com visão holística de toda segurança de TI

- Alinhamento de toda a estratégia de segurança digital

Todos esses pontos são atendidos pelo SOC quando há sua plena implementação, por isso é importante entender quais são as necessidades da sua empresa, soluções instaladas e como aprimorar cada vez mais sua segurança digital e proteção de dados.

E…como o SOC atua na resposta a incidentes?

1. Monitoramento contínuo, 24x7x365

Um SOC precisa ter soluções de segurança bem configuradas e integradas entre si, cada uma cobrindo uma ou mais partes de uma rede. Seja por Firewall, IDS, IPS, Endpoint Security Manager (ESM), XDR, proxys e outras ferramentas ligadas diretamente a rede. Todas precisam cobrir os dispositivos e recursos para que eles sejam monitorados continuamente, como usuários, aplicativos, nuvem, servidores, rede, endpoints e até dispositivos IoT.

2. Log de comportamento de dispositivos e recursos

A partir de comportamentos incomuns e que fogem a regra de funcionamento ou consumo alto de recursos de dispositivos e ativos da rede, é possível já traçar um padrão de comportamento que será armazenado pelo Log e correlacionado em tempo real em uma base de dados para emitir alertas para as equipes de analistas de primeiro e segundo nível.

3. Bloqueio automático de dispositivos e recursos

Caso algum dispositivo ou recurso entre em uma regra de restrição ou bloqueio previamente configurada, seja manualmente ou por uma função específica de uma ferramenta de SOC, o dispositivo poderá sofrer restrições, desativação ou bloqueio de acessos a rede, isolando-o, assim maiores danos não são disseminados e a resposta a incidente, de maneira proativa, já ocorre nessa etapa inicial.

4. Investigação de eventos por analistas

Caso seja necessário, as equipes são acionadas – de maneira automática – através de alertas e aberturas de chamados ou qualquer outra ação para que o incidente seja investigado o mais breve possível. Mesmo se não houver uma resposta automática de ferramentas, a equipe de analistas sempre terá a informação necessária para tratar esses incidentes – até os falsos positivos.

5. Em caso de incidentes, de fato

Muitos bloqueios podem ser feitos nas etapas iniciais, de maneira automática/proativa, no entanto, caso haja alguma invasão ou vazamento de dados, de fato, todo o processo ficará registrado em Log para facilitar a auditoria e forense do ataque, permitindo a tratativa correta dentro da infraestrutura e um aprimoramento constante da segurança de TI da empresa.

6. Auditoria de ataques e LGPD

Com a LGPD se faz necessária a publicização de ataques e vazamento de dados, e, como o SOC dá essa visibilidade de cada incidente ou ataque, permitindo uma maior precisão na divulgação dessa informação.

7. Monitoramento contínuo, melhoria contínua

Com toda a inteligência da relação de ferramentas, alimentação do log com o comportamento de dispositivos, equipes com visão holística do SOC e micro gerenciamento de soluções, o aprimoramento com base em dados reais também é contínuo, o que coloca sua empresa em vantagem competitiva em relação aos concorrentes, além da segurança de seu negócio estar sempre online, com informações confidenciais seguras!

E como implemento o SOC em minha TI e empresa?

A implementação de um SOC depende do grau de maturidade do seu ambiente de TI, do tamanho de todo o parque de tecnologia, dispositivos, recursos, endpoints e uma série de itens que precisam ser atendidos para uma proteção efetiva de todo seu ambiente de TI.

Por isso, é interessante avaliar quais são as brechas e vulnerabilidades de segurança, assim, fica mais fácil de atender os principais déficits, com um investimento direcionado, assim, seus recursos financeiros são otimizados e sua empresa se tornará cada vez mais segura :)

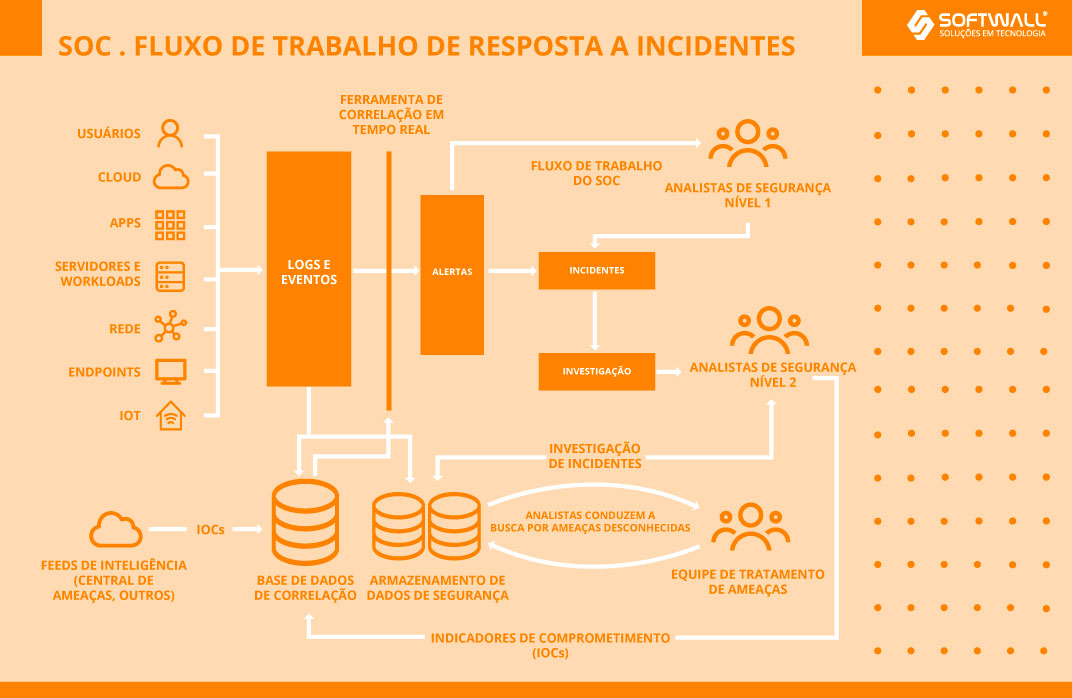

Confira um Workflow de funcionamento do SOC

A nível de estratégia, ativos de TI e processo de atendimento:

E como funciona o SOC da Softwall?

Nossa solução de SOC atende desde os pontos mais básicos de monitoramento até os mais avançados em relação a resposta e solução de incidentes de TI, para isso, fazemos um assessment de TI, identificamos os pontos de vulnerabilidades e melhoria para iniciar os trabalhos de proteção e prevenção bem direcionados.

Além disso, também promovemos o monitoramento contínuo, com visibilidade de toda a sua infraestrutura de TI, com uma proteção 360°, atendendo todos os recursos e dispositivos necessários para sua empresa estar sempre segura.

Para saber mais sobre o SOC da Softwall, clique aqui ;) sua segurança é o nosso objetivo!

SOFTWALL – Em Curitiba e Região – Paraná:

Telefone: (41) 3153-5090

E-mail: comercial@softwall.com.br

Também em Balneário Camboriú e Região – Santa Catarina:

Telefone: (41) 3153-5090

E-mail: comercial@softwall.com.br

“Sua segurança é o nosso objetivo”